模糊性隐身签名-程序员宅基地

SS:STEALTH SIGNATURES隐身签名

SSw/o和SSw

SSw/o是没有密钥暴露的隐形签名

SSw是无线安全暴露的隐形签名,这个unbounded key-exposure说的是敌手计算能力无限的情况下,攻击方以一定概率破解加密机制。

隐身签名定义

1;隐 形 签 名 (SS)方 案 由六概率多项式时间(PPT)算 法(MKGen、 OPKGen、OSKGen、 Track、 Sign、 Vf)组 成 , 定 义 如 下 。

(mpk, msk, mtk)← MKGen(λ):主 密 钥 生 成 算 法 以 安 全 参 数 λ 为输入,输出主公钥mpk、 主 秘 钥 msk、 主 跟 踪 密 钥 mtk。

(opk, tki)← OPKGen(mpk):一 次 性 公 钥 生 成 算 法 以 主 公 钥 mpk为输入,输出一次性公钥opk和 跟 踪 信 息 tki。

osk/⊥ ←OSKGen(msk, opk, tki):一 次 性 密 钥 生 成 算 法 以 主 密 钥 msk、 一次性公钥opk和 跟 踪 信 息 tki作 为 输 入 , 输 出 一 个 一 次 性 密 钥osk或 一 个 特 殊 符 号 ⊥ 。

true/false← Track(mtk, opk, tki):跟 踪 算 法 以 主 跟 踪 密 钥 mtk、一次性公钥opk、 跟 踪 信 息 tki作 为 输 入 , 输 出 true或 false。

σ⊥ ← Sign(osk, m):签 名 算 法 以 一 次 性 秘 钥 osk, 和 一 个 消 息 M作为输入,输出一个签名σ或者一 个 特 殊 符 号 终止符⊥ 。

true/false←Vf(opk, m,σ ):验 证 算 法 将 一 次 性 公 钥 opk、 一 个 消息M和 一 个 签 名 作 为 输 入 , 输 出 true或 false。

正确性的概念形式化如下。

定义2(正 确 性 )。 一 个 SS方 案(MKGen, OPKGen, OSKGen,Track, Sign, Vf)被 认 为 是 正 确 的 , 如 果 对 于 所 有 的 ∈ N, 所 有(mpk, msk, mtk)← MKGen(OPKGen, mpk), 所 有 osk← OSKGen

(msk, opk, tki), 我 们 有 以 下 条 件 同 时 成 立 :

•we have Pr[Track(mtk, opk, tki) = true] = 1

•we have Pr[Vf(opk, m, Sign(osk, M))= true] = 1,请注意,有时我们不需要完美的正确性,而拥有正确概率1−negl(λ)就 足 够 了 。

定义7(模糊隐身签名)。模糊隐身签名(F-SS)方案是一种SS方案(MKGen,OPKGen,OSKGen,Track,Sign,Vf),附加接口(FTKGen,FTrack)定义如下。

(opk,tki,ftki)←OPKGen(mpk):重载OPKGen接口,输出模糊跟踪信息ftki。

ftk←FTKGen(mtk,ρ):模糊跟踪密钥生成算法以主跟踪密钥mtk和假阳性率ρ为输入,输出一个模糊跟踪密钥ftk。

true/false←FTrack(ftk,ftki):模糊跟踪算法以模糊跟踪键ftk作为输入,模糊跟踪信息ftki,输出true或false。

我们在下面定义了正确性的概念。我们从[6]中借用了模糊的概念,并将其应用于隐身签名设置。直观地说,模糊跟踪的正确性说明,对于不匹配的模糊跟踪密钥和一次性公钥,模糊跟踪算法以ρ的概率返回true。对于匹配正确的模糊跟踪密钥和一次性公钥,跟踪算法总是返回true。

定义8(模糊跟踪的正确性)。一个F-SS方案(MKGen,OPKGen,OSKGen,Track,Sign,Vf,FTKGen,FTrack)被认为是正

确的,如果原SS方案是正确的,并且对于所有的∈N,所有的ρ∈(0,1)使得log2ρ∈Z,所有(mpk,msk,mtk)←MKGen(),所有(opk,tki,ftki)←OPKGen(mpk),所有osk←OSKGen(msk,opk,tki),所有ftk←FTKGen(mtk,ρ),我们有以下同时成立的条件:

•Pr[FTrack(ftk,ftki)=true]=1

•对于任意ftki’∈SUPP(OPKGen(mpk)),有

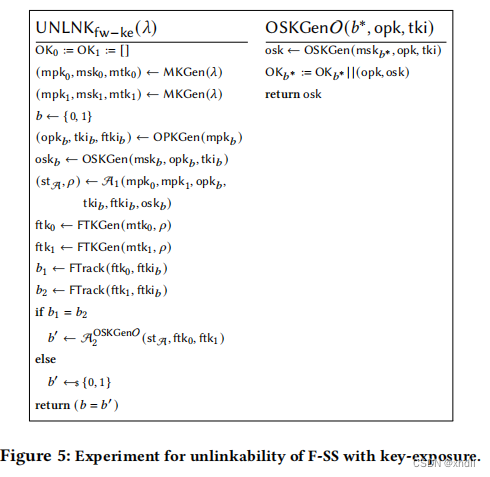

不可伪造性的概念与图3中相同,因为这个概念中的对手已经可以访问主跟踪密钥。模糊跟踪的不可链接性确保了它在计算上对攻击者来说是不可实现的,给定两个模糊跟踪密钥,它们在同时跟踪一次性公钥(opkB、ftkiB)时都返回真或假,从而将(opkB、ftkiB)与正确的跟踪密钥(ftk0或ftk1)关联起来。如果攻击者能够正确地猜出关联不可忽略地大于1/2,则被认为违反了这一概念。

定义9(带有密钥暴露和模糊跟踪的不可链接性)。F-SS(MKGen,OPKGen,OSKGen,Track,Sign,Vf,FTKGen,FTrack),

如果存在一个可忽略的函数negl,对于所有的∈N,所有的ρ∈(0,1)使得log2ρ∈Z,并且对于所有的PPT对手A,以下成立:

其中UNLNKfw−ke的定义见图5。

数字签名的传统安全要求为在自适应选择消息攻击下满足存在不可伪造性( existential unforgeability under adaptive chosen message a attacks,EUF- CMA ) EUF-CMA要求:已知公钥pk,概率多项式时间( probability polynomial-time, PPT)攻击者在获得它希望得到的有效数据签名后,能够为新数据M*计算出有效签名的概率是可忽略的.如果数字签名方案满足上述安全要求,那么有效的数字签名能让数据接收者相信其收到的数据没有被篡改,且数据的发送方就是相应公钥pk的拥有者。

SEUF-CMA

strong existential unforgeability under weak chosen message attacks.

弱选择消息攻击下的强存在不可伪造性。

digital signature DS 数字签名

2022年7月5日,NIST公布提前选中并将进行标准化的算法,其中包括用于非对称加密和KEMs的CRYSTALS-KYBER、用于数字签名的CRYSTALS-Dilithium、FALCON及SPHINCS+。其中,NIST推荐CRYSTALS-Kyber算法用于保护通过公共网络交换信息的通用加密,推荐其余三种算法用于身份认证。以上四种算法均在2024年之前支持NIST未来的加密标准。

此外,NIST推荐将BIKE、Classic McEliece、HQC、SIKE算法进入第四轮筛选进程。

(二)标准化算法情况

1.非对称加密和密钥封装机制(KEMs)

CRYSTALS-Kyber是基于格理论的PQC算法,其安全性基于假定的硬件模块的容错性学习 (MLWE) 问题。在保障安全性的同时兼具加密密钥相对较小、交换数据量小、运行速度快的特点。同时,Kyber的硬件、软件及混合设置、抗侧信道攻击等性能在同类型算法中位于前列,专利障碍问题较少,在未来具有较大的使用前景。

2.数字签名

Crystals-Dilithium是基于格理论的数字签名方案,其安全性依赖于MLWE和模块短整数的强度解决问题 (MSIS) 并遵循Fiat-Shamir与中止技术。该算法在密钥和签名大小方面具有强大而平衡的性能,并且密钥生成、签名和验证算法的效率在实际验证中表现良好。

Falcon是一种利用“散列和符号”范式的基于格的签名方案,其安全性依赖于短整数解(SIS)问题在NTRU格算法上的难度,以及随机预言机模型 (ROM) 和QROM 中的安全证明递减。该算法提供了最小的带宽,提供非常好的整体性能。

Sphincs+是一种基于散列的无状态签名方案,其安全性依赖于关于底层散列函数安全性的假设。该算法提供了可靠的安全保证,但会导致性能上的巨大成本。NIST 将该算法视为极其保守的选择,同时也是标准化算法中的唯一哈希算法,成为其余格密码受威胁背景下的备选方案。

智能推荐

使用nginx解决浏览器跨域问题_nginx不停的xhr-程序员宅基地

文章浏览阅读1k次。通过使用ajax方法跨域请求是浏览器所不允许的,浏览器出于安全考虑是禁止的。警告信息如下:不过jQuery对跨域问题也有解决方案,使用jsonp的方式解决,方法如下:$.ajax({ async:false, url: 'http://www.mysite.com/demo.do', // 跨域URL ty..._nginx不停的xhr

在 Oracle 中配置 extproc 以访问 ST_Geometry-程序员宅基地

文章浏览阅读2k次。关于在 Oracle 中配置 extproc 以访问 ST_Geometry,也就是我们所说的 使用空间SQL 的方法,官方文档链接如下。http://desktop.arcgis.com/zh-cn/arcmap/latest/manage-data/gdbs-in-oracle/configure-oracle-extproc.htm其实简单总结一下,主要就分为以下几个步骤。..._extproc

Linux C++ gbk转为utf-8_linux c++ gbk->utf8-程序员宅基地

文章浏览阅读1.5w次。linux下没有上面的两个函数,需要使用函数 mbstowcs和wcstombsmbstowcs将多字节编码转换为宽字节编码wcstombs将宽字节编码转换为多字节编码这两个函数,转换过程中受到系统编码类型的影响,需要通过设置来设定转换前和转换后的编码类型。通过函数setlocale进行系统编码的设置。linux下输入命名locale -a查看系统支持的编码_linux c++ gbk->utf8

IMP-00009: 导出文件异常结束-程序员宅基地

文章浏览阅读750次。今天准备从生产库向测试库进行数据导入,结果在imp导入的时候遇到“ IMP-00009:导出文件异常结束” 错误,google一下,发现可能有如下原因导致imp的数据太大,没有写buffer和commit两个数据库字符集不同从低版本exp的dmp文件,向高版本imp导出的dmp文件出错传输dmp文件时,文件损坏解决办法:imp时指定..._imp-00009导出文件异常结束

python程序员需要深入掌握的技能_Python用数据说明程序员需要掌握的技能-程序员宅基地

文章浏览阅读143次。当下是一个大数据的时代,各个行业都离不开数据的支持。因此,网络爬虫就应运而生。网络爬虫当下最为火热的是Python,Python开发爬虫相对简单,而且功能库相当完善,力压众多开发语言。本次教程我们爬取前程无忧的招聘信息来分析Python程序员需要掌握那些编程技术。首先在谷歌浏览器打开前程无忧的首页,按F12打开浏览器的开发者工具。浏览器开发者工具是用于捕捉网站的请求信息,通过分析请求信息可以了解请..._初级python程序员能力要求

Spring @Service生成bean名称的规则(当类的名字是以两个或以上的大写字母开头的话,bean的名字会与类名保持一致)_@service beanname-程序员宅基地

文章浏览阅读7.6k次,点赞2次,收藏6次。@Service标注的bean,类名:ABDemoService查看源码后发现,原来是经过一个特殊处理:当类的名字是以两个或以上的大写字母开头的话,bean的名字会与类名保持一致public class AnnotationBeanNameGenerator implements BeanNameGenerator { private static final String C..._@service beanname

随便推点

二叉树的各种创建方法_二叉树的建立-程序员宅基地

文章浏览阅读6.9w次,点赞73次,收藏463次。1.前序创建#include<stdio.h>#include<string.h>#include<stdlib.h>#include<malloc.h>#include<iostream>#include<stack>#include<queue>using namespace std;typed_二叉树的建立

解决asp.net导出excel时中文文件名乱码_asp.net utf8 导出中文字符乱码-程序员宅基地

文章浏览阅读7.1k次。在Asp.net上使用Excel导出功能,如果文件名出现中文,便会以乱码视之。 解决方法: fileName = HttpUtility.UrlEncode(fileName, System.Text.Encoding.UTF8);_asp.net utf8 导出中文字符乱码

笔记-编译原理-实验一-词法分析器设计_对pl/0作以下修改扩充。增加单词-程序员宅基地

文章浏览阅读2.1k次,点赞4次,收藏23次。第一次实验 词法分析实验报告设计思想词法分析的主要任务是根据文法的词汇表以及对应约定的编码进行一定的识别,找出文件中所有的合法的单词,并给出一定的信息作为最后的结果,用于后续语法分析程序的使用;本实验针对 PL/0 语言 的文法、词汇表编写一个词法分析程序,对于每个单词根据词汇表输出: (单词种类, 单词的值) 二元对。词汇表:种别编码单词符号助记符0beginb..._对pl/0作以下修改扩充。增加单词

android adb shell 权限,android adb shell权限被拒绝-程序员宅基地

文章浏览阅读773次。我在使用adb.exe时遇到了麻烦.我想使用与bash相同的adb.exe shell提示符,所以我决定更改默认的bash二进制文件(当然二进制文件是交叉编译的,一切都很完美)更改bash二进制文件遵循以下顺序> adb remount> adb push bash / system / bin /> adb shell> cd / system / bin> chm..._adb shell mv 权限

投影仪-相机标定_相机-投影仪标定-程序员宅基地

文章浏览阅读6.8k次,点赞12次,收藏125次。1. 单目相机标定引言相机标定已经研究多年,标定的算法可以分为基于摄影测量的标定和自标定。其中,应用最为广泛的还是张正友标定法。这是一种简单灵活、高鲁棒性、低成本的相机标定算法。仅需要一台相机和一块平面标定板构建相机标定系统,在标定过程中,相机拍摄多个角度下(至少两个角度,推荐10~20个角度)的标定板图像(相机和标定板都可以移动),即可对相机的内外参数进行标定。下面介绍张氏标定法(以下也这么称呼)的原理。原理相机模型和单应矩阵相机标定,就是对相机的内外参数进行计算的过程,从而得到物体到图像的投影_相机-投影仪标定

Wayland架构、渲染、硬件支持-程序员宅基地

文章浏览阅读2.2k次。文章目录Wayland 架构Wayland 渲染Wayland的 硬件支持简 述: 翻译一篇关于和 wayland 有关的技术文章, 其英文标题为Wayland Architecture .Wayland 架构若是想要更好的理解 Wayland 架构及其与 X (X11 or X Window System) 结构;一种很好的方法是将事件从输入设备就开始跟踪, 查看期间所有的屏幕上出现的变化。这就是我们现在对 X 的理解。 内核是从一个输入设备中获取一个事件,并通过 evdev 输入_wayland