0x01 第二题:PHP is the BEST!0x02 第三题:ID system0x03 第四题:Upload3.1 方法一3.2 方法二0x04 参考资料 0x00 第一题:Do you want flag? 题目中提示了:You can tell me if you want flag 在输入框中输入...

”0X01【web安全】从0到1“ 的搜索结果

0x0 前言 来自GRIMM的安全研究人员Adam Nichols和来自越南互联网服务提供商VNPT 的研究人员d4rkn3ss分析报告了一个影响Netgear路由器的严重的栈缓存溢出远程代码执行漏洞,漏洞CVSS 评分为8.8分,漏洞影响79种不同...

1.依次点击“控制面板→系统和安全→Windows防火墙”,发现服务器防火墙未开放,选择开启防火墙或者使用运营商提供的服务器控制台来开放端口,点击左侧菜单中的“高级设置”,打开下图所示窗口: 2.鼠标右键点击...

AppWeb认证绕过漏洞(CVE-2018-8715)漏洞复现

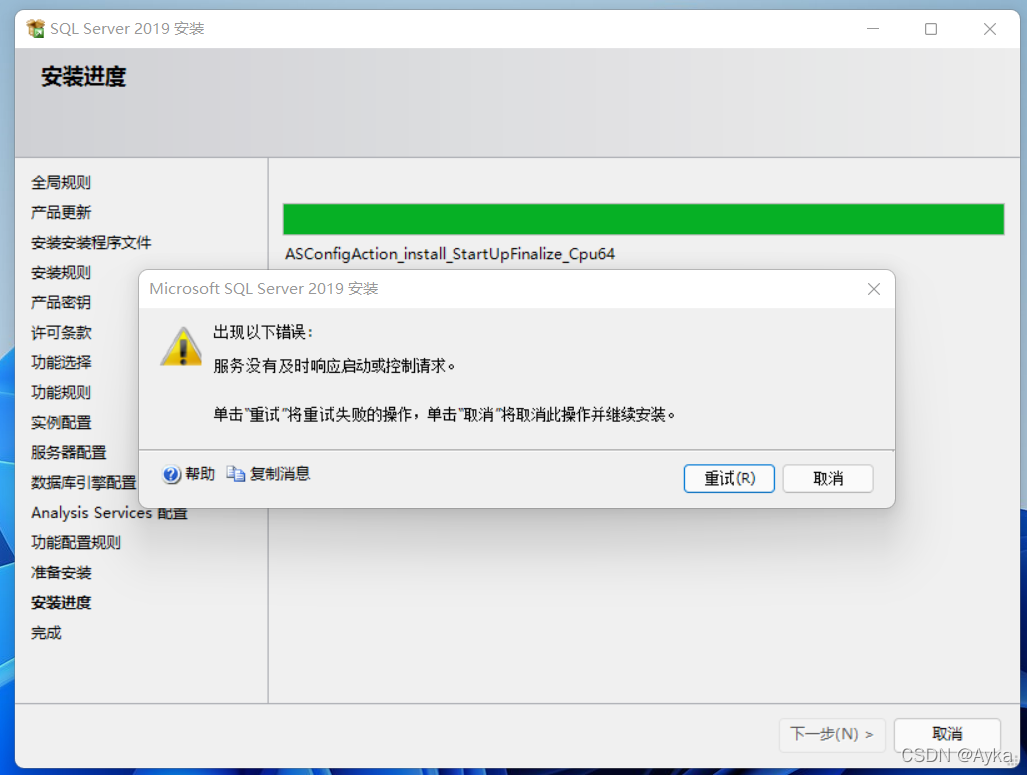

[SqlException (0x80131904): 在建立与服务器的连接时出错在建立与服务器的... (provider: 命名管道提供程序, error: 40 - 无法打开到 SQL Server 的连接)说明: 执行当前 Web 请求期间,出现未处理的异常。请检查...

从绕过安全狗到编写tamper脚本

标签: 安全

文章目录0x00 简述0x01 首先我们要判断哪个关键字被拦截了0x02 一些简单的知识点0x03 总结安全狗拦截的点0x04 Sqlmap tamper的编写0x05 tamper主要的三个部分0x06 tamper编写测试方法0x07 结束 0x00 简述 安全狗...

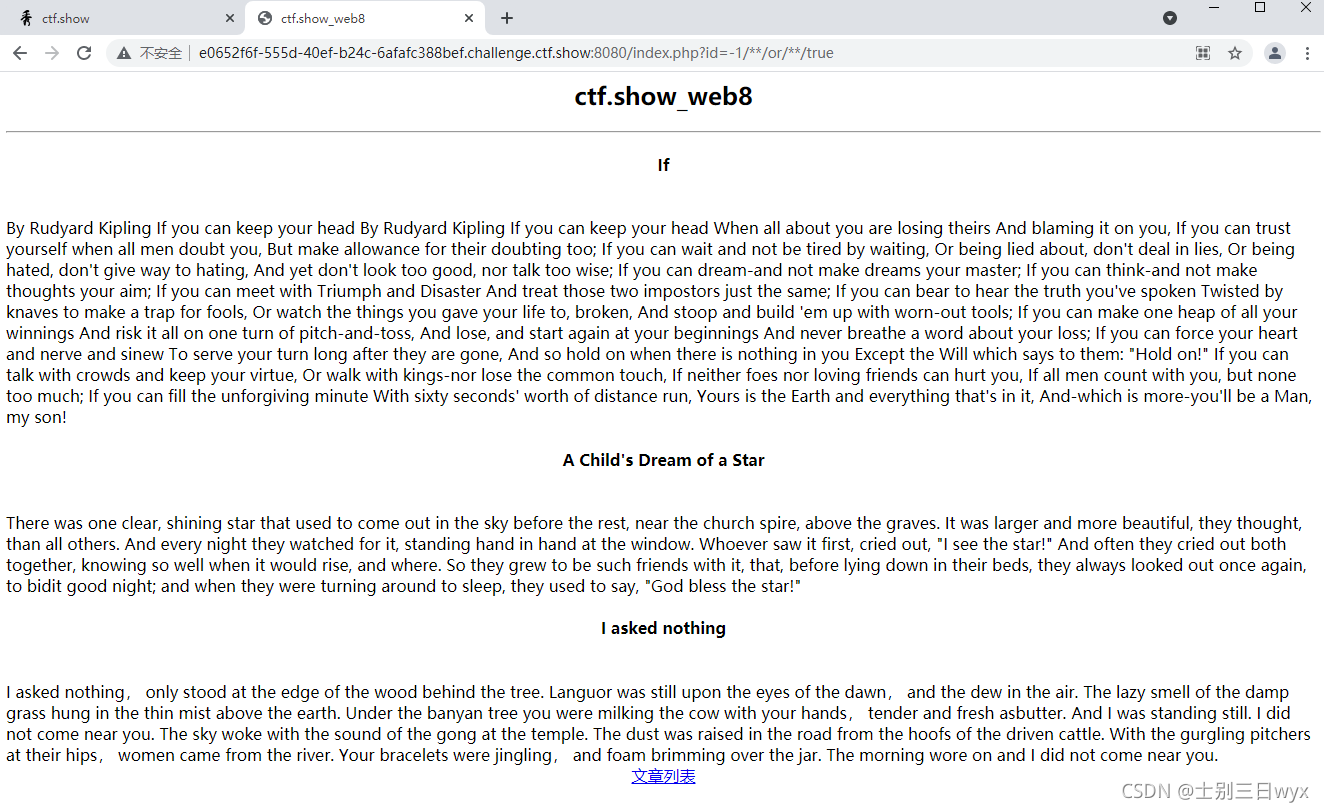

非空的数组会返回1,因此利用数组绕过。 web90 两种方式: ?num=4476a ?num=0x117c web91 考察了preg_match的/m模式。 默认的正则开始"^“和结束”$“只是对于正则字符串如果在修饰符中加上"m”,那么开始和结束...

作者:万年死宅 ...0x02 Web前端安全威胁 0x03 Web后端安全威胁 0x04 总结 0x01 攻击对象 我们的Web程序是属于B/S架构的程序。所以,针对与Web的攻击,只会有两个对象。一是B,也就是浏览器(Bro

0x01 WarmUp 进来就是一个大大的滑稽,F12拿到源码链接source.php <?php highlight_file(__FILE__); class emmm { public static function checkFile(&$page) { $whitelist = ["sour...

Web1-Day13

标签: 网络安全

二、命令执行 2.7 常见的绕过姿势 2.6 系统命令构造数字 {_} = "" $(())=0 $((~$(())))=-1 2.7

推荐文章

- CPLEX求解柔性作业车间调度问题(详细)_cplex求解agv调度-程序员宅基地

- 线程是什么?线程的相关概念以及基本的使用方法说明【内附可执行源码注释完整】-程序员宅基地

- Android基础开发与实践,微信小程序页面跳转方法总结_android实现微信跳转小程序-程序员宅基地

- 滤波器的作用与原理应用_2.1滤波器工作原理-程序员宅基地

- 【源码+图片素材+教程】Java课程设计_Java扫雷游戏_Java毕业设计_Java游戏开发_Java项目实战_Java课设项目_Java毕设项目_扫雷java图片素材-程序员宅基地

- CATIA和SolidWorks孰强孰弱?对比一下就知_汽车设计 solidworks catia-程序员宅基地

- 渗透测试入门教程(非常详细)从零基础入门到精通,看完这一篇就够了_渗透测试课程-程序员宅基地

- 挑战华为社招:字节跳动上千道精选面试题还不刷起来_5、说说自己性格上的优缺点(描述一下自己的性格)-程序员宅基地

- 逆向入门:为CTF国赛而战day03-程序员宅基地

- 如何使用DEV-C++(超详细)_devc++-程序员宅基地