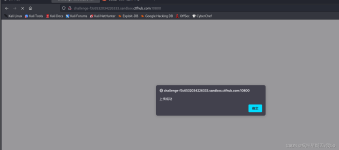

true 与 false

”CTFHub“ 的搜索结果

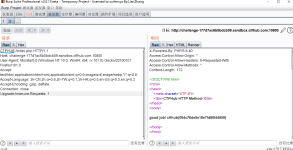

HTTP协议 请求树 根据提示直接修改头即可 302跳转 直接重放获得302跳转, Cookie 字面意思, 基础认证 简介: 在HTTP中,基本认证(英语:Basic access authentication)是允许http用户代理(如...固定格式啊,

查看前端代码,构造语句闭合标签,以此完成xss攻击

CTFHub通关 这篇文章主要为我在ctfhub上的通关过程,作为记录方便以后查看。

CTFHUB-web-文件上传

标签: web安全

htaccess是一个纯文本文件,存放着Apache服务器配置相关的指令。.htaccess主要的作用有:URL重写、自定义错误页面、MIME类型配置以及访问权限控制等。主要体现在伪静态的应用、图片防盗链、自定义404错误页面、阻止/...

ctfhub 请求方式

标签: 安全

CTFHUB-文件上传

标签: 安全

页面没有报错回显,不知道数据库具体返回值的情况下,对数据库中的内容进行猜解,实行SQL注入。在注入语句后,盲注不是返回查询到的结果,而只是返回查询是否成功。?id=1' and 1=1--+ 真页面true?...

正常上传一个 .php 文件后缀的因为在白名单中出现会被网页清空后缀名。这时我们可以写两个后缀名 .pcerhp 网页会检测到 cer 后缀并清空,然而清空之后 .php 并不会消失,因为网页代码并没有对这个条件做判断。...

跳转 XSS 的攻击方式涉及将恶意脚本嵌入到跳转链接或重定向 URL 中,以便在用户点击该链接或重定向时触发脚本的执行。攻击者可以利用跳转 XSS 攻击来进行会话劫持、盗取用户信息、篡改页面内容等恶意活动。...

ops

ctfhub,文件上传—无验证。

出现了四个文件夹,他提示FLAG_in_here,flag就在这四个文件夹里,依次点进这4个文件夹去,其他三个文件夹里都没有东西,在第一个文件夹里出现了flag.txt,点进去。flag就在这里面,得到答案啦。...

在浏览器中显示的内容有 HTML、有 XML、有 GIF、还有 Flash ……抓一下包试试 正常情况都是可以抓到包的 如果在你的bp以及代理都没问题的情况下...了解了这些 我们正式进入实战 这里用的是ctfhub技能树的文件上传题目。

检查网页源代码,分析网页源代码没有发现明显的逻辑问题。这是一个简单的向服务器上传文件的代码,或许问题出现在没有对上传的文件进行验证,因为代码中没有做出一些上传判断。

ctfhub之信息泄露

标签: 安全

对ctfhub的实践操作的总结

推荐文章

- 阿里云企业邮箱的stmp服务器地址_阿里云stmp地址-程序员宅基地

- c++ 判断数学表达式有效性_高考数学大题如何"保分"?学霸教你六大绝招!...-程序员宅基地

- 处理office365登录出现服务器问题_o365登陆显示网络异常-程序员宅基地

- Nginx RTMP源码分析--ngx_rtmp_live_module源码分析之添加stream_ngx_rtmp_live_module 原理-程序员宅基地

- 基于Ansible+Python开发运维巡检工具_automation_inspector.tar.gz-程序员宅基地

- Linux Shell - if 语句和判断表达式_shell if elif-程序员宅基地

- python升序和降序排序_Python排序列表数组方法–通过示例解释升序和降序-程序员宅基地

- jenkins 构建前执行shell_Jenkins – 在构建之前执行脚本,然后让用户确认构建-程序员宅基地

- 如何完全卸载MySQL_mysql怎么卸载干净-程序员宅基地

- AndroidO Treble架构下HIDL服务查询过程_found dead hwbinder service-程序员宅基地