”CTFHub“ 的搜索结果

闭合前面的php 同时执行我们后面构造想要执行的内容。首先进行了一个正则匹配 过滤掉了A~Z的26个字母大写 a ~ z的26个字母小写 0 ~9这十个数字。preg_match函数。我们需要构造语句绕过。

Fastcgi协议分析 && PHP-FPM未授权访问漏洞 && Exp编写 第一种方式 exp import socket import random import argparse import sys ...PY2 = True if sys.version_info.major == 2 el

布尔盲注: 布尔盲注: 需要了解mysql的知识点: union select 联合查询,联合注入常用 database() 回显当前连接的数据库 version() 查看当前sql的版本如:mysql 1.2.3, mariadb-4.5.6 group_concat() 把产生的同一...

本篇文章将对CTFHUB中的SQL报错注入题目从头到尾对这三种方法进行实践。 利用extractvalue来xpath报错。 1 and (select extractvalue(1, concat(0x7e, (select database())))) 1 and (select extractvalue(1, conc

CTFHub——SQL注入(报错注入、布尔盲注、时间盲注、MySQL结构、Cookie注入、UA注入、Refer注入、过滤空格)

直接利用搜索功能进行流量字节字符串搜索“mysql”(本题就是关于mysql的题,还有一种tips就是ctfhub上面的flag都是以ctfhub开头,直接搜索“ctfhub”也可以) 如果搜索的时候mysql需要在mysql包中一个一个查找,...

克隆githack后 先进入GitHack目录 python GitHack.py 网址/.git 扫出来的东西没看懂 发现不是简单的扫描出结果 翻阅了别人的wp之后 ...发现还是要先用dirsearch扫,扫出git文件后 ... Remove ...

CTFHUB-WEB前置技能-HTTP协议-请求方式

麻烦的来了诶,装作不知道是布尔注入,依然按照题目意思输入1看看 从这里可以知道我们不需要打...这里弊端就是因为都是ctfhub上面的题,只是注入方式改变,数据库名啥的没变,所以只是为了让我们动手用这种方法..

ctfhub-fastcgi协议 这道题是关于fastcgi协议的东西,具体的fastcgi的东西就不介绍了,附件有,网上也有很多师傅写了的,我这里就直接说下题的思路 fastcgi是向php-fpm发送报文的,而由于php-fpm的默认端口是9000,...

网安萌新必看,ctf入门题解

【CTFhub】——hate_php2021

CTFHUB-WEB前置技能-HTTP协议-302跳转

CTFHUB之RCE 1.eval执行 1.先看一下靶机环境 2.先看一下php代码,这里要求将命令赋值给cmd然后执行 先看一下根目录文件/?cmd=system(“ls”); 这里的分号不能省略 没有有用的文件。查看上一级的文件夹/?cmd=system...

CTFHub技能树基础知识——竞赛模式、比赛形式、题目类型

Bypass disable_function ...有四种绕过 disable_functions 的手法: 攻击后端组件,寻找存在命令注入的 web 应用常用的后端组件,如,ImageMagick 的魔图漏洞、bash 的破壳漏洞等等 寻找未禁用的漏网函数,常见的...

SSRF技能树

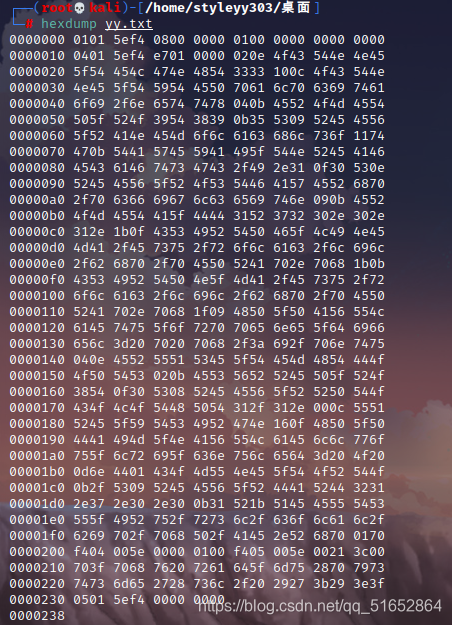

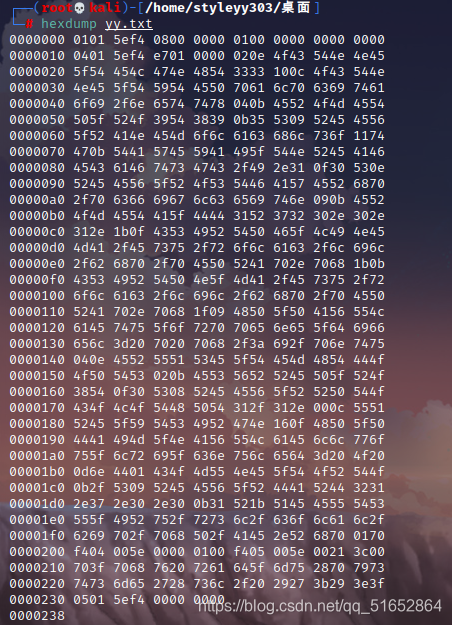

CTFHUB文件头检查 题目长这样: 这个题目考的是:png,gif等文件在文件的头部都会有其专有的字符,都确定这是什么类型的文件 比如用winhex打开,可以看到png专属的文件头信息。 这个题只能png的文件头,其他我尝试过...

在CTFHub微信公众号上签到可获得更多金币。听说在微信公众号上也有个彩蛋,去看看吧 太简单了 就差把彩蛋俩字写在你脸上 据说彩蛋是关键词。是CTFer最喜欢的东西 回复这个关键词就可以拿到 当然是flag啊 题目...

CTFHub svn泄露

1.文件包含 首先我们开启题目 看到的是一大串代码 ...strpos($_GET["file"],"flag")){ ...意思在string字符串中找find的位置,start是查找的开始位置 ...那么这句代码的意思就是如果file中没有flag字符串就执行下面的...

题目说了要过滤空格,使用“/**/”可以实现空格注释。

前端验证一样,也可以先上传.jpg,然后抓包,将.jpg改为.php就行了。CTFHub 文件上传 - js前端验证。flag在上传目录的上级目录html中。.jpg文件里面的一句话木马。

超实用技巧

打开网址,先输入: 得到:输入: 得到:看出可以布尔盲注查看当前表名: 于是先得到当前数据库种包含的表名: 得到: 再查看表格flag包含的字段: 得到: 于是最后一步读取flag表种flag...得到:

ctfhub phpinfo

小白一个,记录解题过程,如有错误请指正! 补充知识点: 1.什么是SSRF SSRF(Server-Side Request Forgery:服务器跨站请求),是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。...一般情况下,SSRF攻击的...

读万卷书,行万里路......

.htaccess详解 .htaccess文件(或者"分布式配置文件"),全称是Hypertext Access(超文本入口)。提供了针对目录改变配置的方法, 即,在一个特定的文档目录中放置一个包含一个或多个指令的文件, 以作用于此目录及其...

经典的ret2text流程。