”Web安全深度剖析“ 的搜索结果

2011年6月28日,国内最火的信息...通常情况下,为了防御跨站脚本攻击,会在Web应用中设计一个XSS Filter,即跨站脚本过滤器,用于分析用户提交的输入,并消除潜在的跨站脚本攻击、恶意的HTML或简单的HTML格式错误等。

资源名称:Web安全深度剖析资源截图: 资源太大,传百度网盘了,链接在附件中,有需要的同学自取。

【web安全深度剖析】学习记录

标签: web安全

Web安全深度剖析-笔记 文章目录Web安全深度剖析-笔记HTTP基础知识http请求方法http状态码http消息头(字段)截取HTTP请求搜索引擎劫持SQLmap注入注入基础知识使用DVWA来练习使用sqlmapSQLmap基本使用方法更多的选项...

WEB安全深度剖析.pdf

标签: WEB安全

《Web安全深度剖析》总结了当前流行的高危漏洞的形成原因、攻击手段及解决方案,并通过大量的示例代码复现漏洞原型,制作模拟环境,更好地帮助读者深入了解Web 应用程序中存在的漏洞,防患于未然。 《Web安全深度...

《Web安全深度剖析》总结了当前流行的高危漏洞的形成原因、攻击手段及解决方案,并通过大量的示例代码复现漏洞原型,制作模拟环境,更好地帮助读者深入了解Web 应用程序中存在的漏洞,防患于未然。 《Web安全深度...

Web安全深度剖析.pdf

标签: Web安全深度

《Web安全深度剖析》总结了当前流行的高危漏洞的形成原因、攻击手段及解决方案,并通过大量的示例代码复现漏洞原型,制作模拟环境,更好地帮助读者深入了解Web 应用程序中存在的漏洞,防患于未然。 《Web安全深度...

Web安全深度剖析(张柄帅)

标签: Web安全

《Web安全深度剖析》总结了当前流行的高危漏洞的形成原因、攻击手段及解决方案,并通过大量的示例代码复现漏洞原型,制作模拟环境,更好地帮助读者深入了解Web应用程序中存在的漏洞,防患于未然。 《Web安全深度剖析...

Web安全深度剖析带目录

标签: web 安全

本书总结了当前流行的高危漏洞的形成原因、攻击手段及解决方案,并通过大量的示例代码复现漏洞原型,制作模拟环境,更好地帮助读者深入了解Web应用程序中存在的漏洞,防患于未然。

《Web安全深度剖析》思维导图

标签: 渗透测试

该书总结了当前流行的高危漏洞的形成原因,攻击手段及解决方案,并通过大量的案例代码复现漏洞,本人认为该书有很好的阅读价值,为了能够巩固书中知识,本人在读完该书后,花一个星期时间完成了《Web安全深度剖析》...

作为一名Web安全研究者,几乎所有的人都会学习它。 脱离了浏览器来获取服务器响应和HTML数据,可以发现,就某些方面而言,浏览器再HTTP协议方面只不过多了HTML渲染的功能,让用户看到更直观的界面。 1xx:信息提示,...

第一章:前言及概论1:在实际的渗透中,更多地靠经验思路,工具反而是其次。因为目前的软件开发水平还达不到智能化,所以工具只是让我们更方便高效。工具只能按程序员的思维流程来进行,所以不能一味追求神器,要...

本文详细记录 《Web安全深度剖析》 的学习过程,资料为 《Web安全深度剖析》 基础篇 状态码 第一位数字定义嘞 响应的类别,且只有一下5种 1xx: 信息提示,表示请求已被成功接收,继续处理。...

javascript中,影响源的因素有:根域名、子域名、端口、协议 www.a.com中加载了这段代码 <script src=www.b.com/b.js></srcipt&...l

Web安全深度剖析完整版

标签: 安全测试

Web安全深度剖析完整版,理论跟实践,可以看看。。。。。

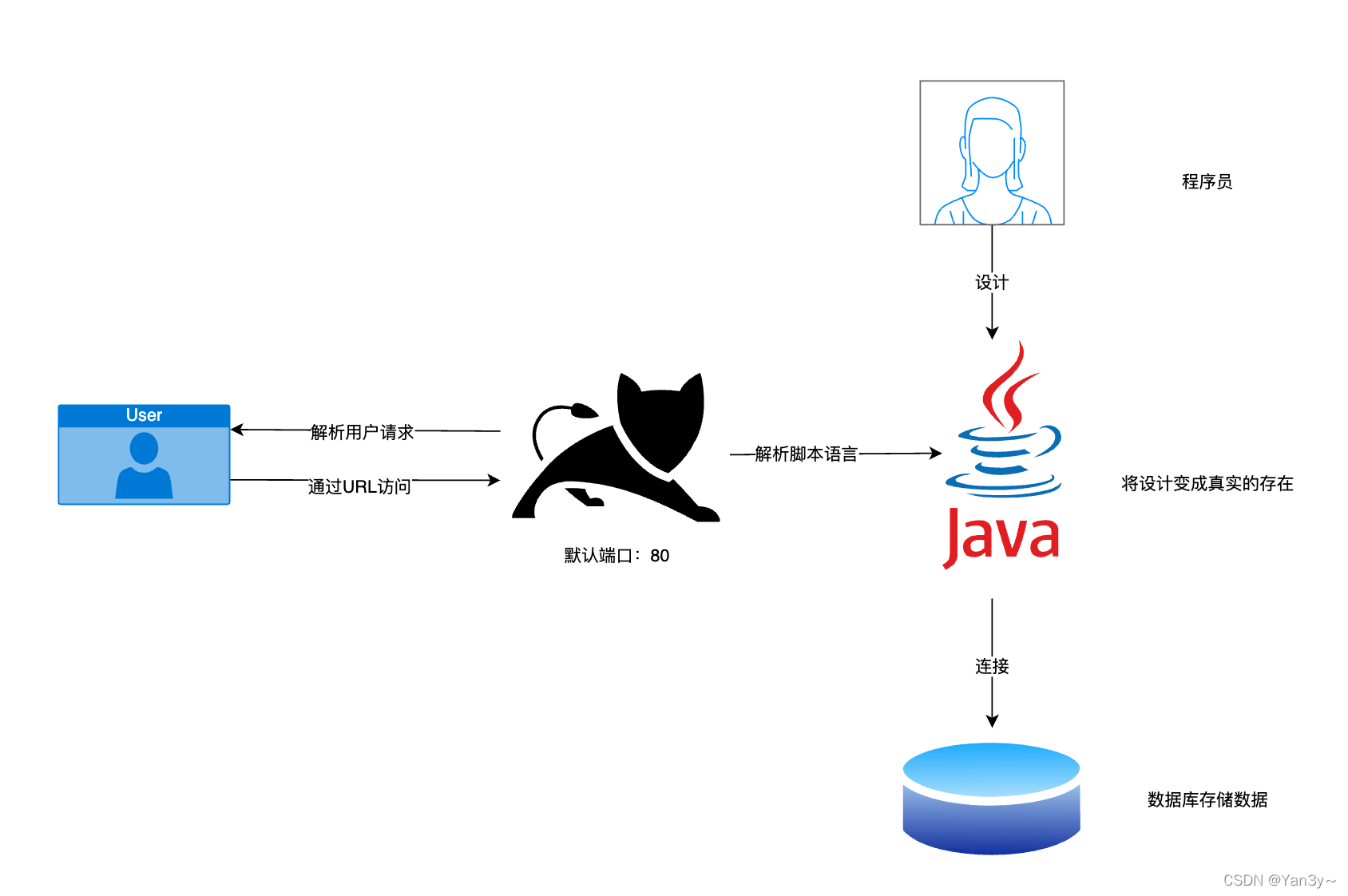

Web安全简介 C段渗透:攻击者通过渗透同一网段内的一台主机对目标主机进行ARP等手段的渗透 第二章深入HTTP请求流求 HTTP请求方法 GET请求时,、若请求资源为动态文本(非HTML),那么返回文本是WEB容器解析...

推荐文章

- Codeforces-学校排队-程序员宅基地

- 计算机毕业设计ssm基于JAVA的图书馆自习室座位预约系统194fd9 (附源码)轻松不求人_基于ssm的图书馆预约座位-程序员宅基地

- 实值复变函数求导 ——(Wirtinger derivatives)_wirtinger导数-程序员宅基地

- VMWare虚拟机设置固定IP上网方法_vm虚拟机只允许指定ip访问-程序员宅基地

- 深度学习修炼(一)线性分类器 | 权值理解、支撑向量机损失、梯度下降算法通俗理解-程序员宅基地

- 基于SpringBoot的社区团购APP+02043(免费领源码)可做计算机毕业设计JAVA、PHP、爬虫、APP、小程序、C#、C++、python、数据可视化、大数据、全套文案-程序员宅基地

- 如何在无公网IP环境下远程访问Serv-U FTP服务器共享文件-程序员宅基地

- uniapp的navigateTo页面跳转参数传递问题_uni.navigateto刷新携带参数丢失-程序员宅基地

- C++中std::getline()函数的用法-程序员宅基地

- vue 工作中的一些小总结(基础知识供刚入门的小伙伴看 vue+elementUi+vsCode+vue-router+iconfont )_mac+elementui+vscode-程序员宅基地