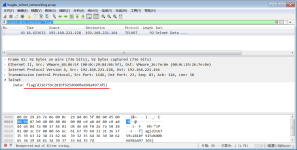

Bugku分析 参考 https://ctf.yuanlichenai.cn/2018/09/18/Bugku/Packet/ 1.flag被盗 flag被盗,赶紧溯源! 一个shell.php 里面包含一个flag的text 或者http筛选,右键,追踪流,http流 得到flag:flag{This_is_a_f10...

”bugku题目“ 的搜索结果

题目分析:根据题面和所给代码,判断出是一道GET传参的题。GET传参时请求的参数是在URL中,所以直接在网址后面加上?what=flag。 第四题:web基础$_POST 题目分析:根据题面和所给代码,判断出是一道POST传参的...

大佬可以试试

Bugku社工题目解析

标签: 安全

bugku笔记刷题目的整理

标签: bugku笔

自己刷bug库题库的一些笔记整理,所有题应该都有吧基本上

bugku入门题GET 可能有很多人看到题目下面评论看来看去还是不会

1.web2 直接F12,拿到flag。 2.计算器 打开发现是道计算题,easy,但是发现只能输入一位数字,前端的防护都是摆设,直接修改源代码。 3.web基础$_GET 代码审计题,发现是GET传参,构造payload:?...

Bugku题目Crypto密码部分

bugku题目-post

标签: 网络安全

b

这道题是一个非常基础的题,做法和之前的GET差不多,只有一丁点的区别

可以发现,无论是题目还是代源码都在提示我们把get请求改成post请求。

/?flag={{config.SECRET_KEY}}

初入Python,看到很多大佬都是通过写脚本的方式获取到FLAG,因为抓到的包的response里falg一直会变。这里呈上大佬的Python脚本。顺便学习,把函数的用法记下,方便日后自己的学习。 #coding:utf-8 ...

记录一下做easy_vb.exe题目找flag的过程: flag提交的格式:flag{****} 1、下载ollydbg反汇编工具,网上有很多。 (这个也不是特别懂,我也是在网上找的教程,OD是一个压缩包的形式,有好多组件应用程序什么的,这...

bugkuwriteup

标签: 网络安全ctf

BugkuCTF平台是免费的CTF训练平台,题目数量多网上解析全面对新手入门友好。花了一些时间把bugku中的杂项题整理了一下,记录这些题目的解题思路,尤其是一般杂项中的一些套路,

我记得前几天,我把13种最为...今天主要是把在Bugku遇到的题目关于这个方面的进行整理,希望能够帮助到你们,希望能够给那些学弟学妹带来启发! 永远爱你们的————新宝宝 1: 解题思路:这个是属于13种最为荒谬...

Bugku题目Reverse逆向部分wp(持续更新)

一些bugku的题目wp

标签: CTF

bugku WEB 成绩单 传送门 手注 类sql注入题目。 直接查询可以查询到id=3. 1’ order by 1# 1’ order by 2# 到id=5时无返回数据,可以得知有四个字段。 爆当前数据库: -1' union select 1,2,3,database() # 令id=...

推荐文章

- Java---简单易懂的KNN算法_jf.knn-%; 9 &-程序员宅基地

- 最新版ffmpeg 提取视频关键帧_从视频中获取flag-程序员宅基地

- 【ARM Cache 系列文章 11 -- ARM Cache 直接映射 详细介绍】

- Objective-C学习计划

- 【数据结构】最小生成树(Prim算法、Kruskal算法)解析+完整代码

- python访问组策略_python 模块 wmi 远程连接 windows 获取配置信息-程序员宅基地

- html把div做成透明背景,DIV半透明层 CSS来实现网页背景半透明-程序员宅基地

- 关机恶搞小程序

- mnist手写数字分类的python实现_TensorFlow的MNIST手写数字分类问题 基础篇-程序员宅基地

- wxpython窗口跳转_WxPython-用按钮打开一个新窗口-程序员宅基地